|

|

摘要:随着物联网的应用范围持续扩大,传统的安全防护体系已无法有效应对不断变化的安全挑战。零信任架构为模糊边界的物联网环境和访问权限管理问题提供了全新的视角,基于该技术的安全体系结构通过实施严格的权限审核和持续的信任评估,为物联网设备创造一个更加安全的操作环境。文章提出了一种基于用户的信任评估和属性的零信任访问控制策略,旨在应对物联网面临的多样化安全挑战。理论分析和研究表明,该访问控制模型不仅增强了安全性,还实现了精细化的动态访问管理,这与现有研究成果形成了有效的对比。

随着物联网技术的迅猛进步,它正在逐步融入人们的日常生活,广泛应用于工业、医疗、城市管理、智能家居等多个领域。在物联网的深入应用过程中,该技术的跨行业融合与协作不仅带来了新的机遇,同时也产生了一系列的挑战。当前迫切需要一种创新的安全模型来有效应对物联网面临的安全威胁。本文旨在探讨通过用户信任评估与属性管理实现的零信任访问控制技术,在物联网实施中的显著优势。

一、架构模型介绍

(一)零信任架构

在物联网环境下,网络系统的规模不断扩大,结构日益复杂。传统的基于边界的网络安全框架已无法满足网络系统快速发展的安全要求。零信任架构的创新之处在于放弃传统的边界安全模型,所有应用皆部署于公共网络,不再区分内外网络。该架构认为网络中潜在的安全威胁是普遍存在的,因此假设网络环境始终处于不安全状态。即使在网络内部,也必须持续进行身份验证,以便授予权限。这种模式允许用户以安全的方式,在任何场所和任意设备上访问系统,从而满足现代远程工作的需求。零信任架构的核心理念是围绕身份展开的动态访问管理[1],强调对内外部的设备、用户以及网络活动均持不信任态度。

(二)基于属性的访问控制模型

作为保护数据资源的一个重要手段,访问控制在信息安全领域被广泛采用[2]。基于属性的访问控制(ABAC)能够通过将属性引入用户与权限之间作为决策依据,更有效地解决角色基础控制(RBAC)模型中角色数量繁多的问题。ABAC模型通过分析用户的特定属性来分配权限,从而提供了更为细致的权限配置,更加符合大规模复杂系统的要求。这种方法增强了访问控制的灵活性和适应能力,进一步提升了系统的安全性与管理效率。基于属性的访问控制是一种逻辑上的访问管理方法[3],ABAC的权限授予机制并不单纯依赖于用户的身份,而是通过实体的属性来进行决策,引入了属性作为用户与权限之间判断的依据。ABAC被认为是一个极具适应性的访问控制框架,能够实现细致化与动态的访问控制,因此本研究选择采用ABAC模式以实现零信任环境下的精细化访问管理。

二、基于用户信任评估和属性的零信任物联网访问控制

随着物联网的持续演进,当前的安全防护需求使得传统的边界防护网络架构面临诸多挑战,显得力不从心。一旦入侵者成功突破防线,组织便在假设内部环境完全安全的情况下,遭遇可能极其严重的内部威胁[4]。为了解决这一问题,本文提出了一种结合用户信任评估与属性的零信任访问控制模型。这一模型将零信任架构与基于属性的访问控制相结合,同时引入用户行为和意图的信任评估,以更加全面地反映用户的实际情况。

(一)总体架构

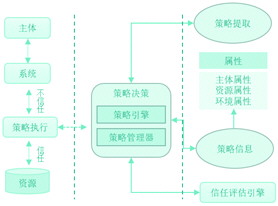

图1展示了基于用户信任评估和属性的零信任物联网访问控制的整体框架,该框架主要通过两个步骤来实现:第一,结合属性基的访问控制在零信任架构的基础上,以达到动态且细致的访问权限管理。第二,在实施访问控制时,增加信任评估机制,以便更准确地反映用户的真实行为和意图。

在零信任的架构中,控制层与数据层执行各自不同的功能。控制层作为系统的基础,负责各逻辑组件之间的交流,并指导数据层的设置,以确保所有对受保护资源的访问请求在经过严格的身份验证、授权和细致的访问控制策略处理后才能被执行。应用程序的数据传输由数据平面负责。通过在实现访问控制时引入对信任的评估,该系统能够更准确地捕捉到用户的真实意图。信任评估的结果是利用模糊层次分析法进行计算的,只有当用户的相关特征与访问控制规则匹配,并且信任评估结果超过设定阈值时,用户才被授权访问资源。

(二)用户信任评估方法

对用户的信任进行评估是一个至关重要的过程,该过程采用模糊层次分析法来计算用户的信任评分,通过这种机制,原本模糊且不易确定的用户行为信用评估问题,得以转化为加权求和的形式,从而使得信用证据的分析更加简洁明了。初始用户行为证据可以依靠网络流量监测工具、专门的或根据需求开发的数据采集工具等获得,这些信任证据表示为BE=(aij)nm,m为信任证据的最大项数,当某个证据的项数不够时需要用0补齐,n是将用户行为信任划分的特性个数。获取用户行为证据后还需要将证据进行规范化处理为在区间[0,1]递增的无量纲值,这样可以方便信任评估的计算,经过规范化处理后的信任证据表示为E=(eij)nm。

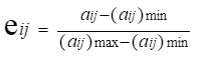

在访问系统的过程中,通过流量监控程序获取的用户信任数据,其表现形式可以是百分比或具体数值等多样化的形式。为了方便计算信任评分,便需要将信任数据标准化为在区间[0,1]范围内的无量纲值,标准化评估方法如下:1.性能特性中包含平均用户CPU使用率、平均IP包网络带宽占用率;可靠特性中平均用户重传率、平均用户IP丢包率、平均连接建立成功率是百分比表现形式,已经在区间[0,1]内,规范化方法为:eij=aij,其中初始信任证据表示为BE=(aij)nm,经过规范化处理后的信任证据表示为E=(eij)nm。2.对于其他具体数值形式的信任证据,其规范化至[0,1]区间的方法如下:

在此,(aij)max表示可获得的信任证据的最高值,而(aij)min则指信任证据的最低值。

三、研究结果

本节探讨了用户当前的信任评估,并指明了安全特性变更对这一评估的影响。此外,通过研究用户信任指数的时间演变,进一步证明了信任评估的可靠性和有效性。为实现更为细致的访问管理,本文提出了一种新的控制模型,该模型通过结合基于属性的权限管理和信任评价机制,使得权限控制变得更加灵活且准确,从而降低了不必要的权限过度授予的风险。与传统的基于角色的访问控制方法相比[5],该模型在权限的管理上实现了更细致和灵活的配备,通过零信任框架,在访问控制的过程中采用单独的控制平面进行信息交换,并且无论网络位置如何,都需要进行持续的身份验证与授权,从而显著提升了安全性和可靠性。

四、总结

随着物联网设备的迅猛发展与广泛应用,以及它们之间的紧密互联,网络的边界逐渐模糊,这给访问管理系统带来了巨大的挑战。当前传统的边界导向网络结构已无法满足日益复杂的物联网需求。本文提出的新的访问控制框架和持久性认证方案,建立在零信任的原则之上,具体为用户可信度评估及相关属性的零信任访问控制模型。该系统的架构在零信任模型的基础上,融入了基于特征的访问控制以及信任评估机制。该模型融入了零信任安全理念中的“动态验证、永不信任”这一核心思想,摈弃了传统依赖网络边界区分内部与外部的方式。系统通过对每一次访问请求进行不断的验证和即时的权限授予,确保了其安全性。

参考文献:

[1]Azad A M,Abdullah S ,Arshad J,et al.Verify and trust:A multidimensional survey of zero-trust security in the age of IoT[J].Internet of Things,2024,27101227-101227.

[2]Zanasi C,Russo S,Colajanni M .Flexible zero trust architecture for the cybersecurity of industrial IoT infrastructures[J].Ad Hoc Networks,2024,156103414-.

[3]Yang C,Raj S P,Ye Z,et al.Automation and Orchestration of Zero Trust Architecture:Potential Solutions and Challenges[J].Machine Intelligence Research,2024,21(2):294-317.

[4]Hamed A ,Ross H ,Christian J,et al.XACML2mCRL2: Automatic transformation of XACML policies into mCRL2 specifications[J].Science of Computer Programming,2024,232

[5]余波,台宪青,马治杰.云计算环境下基于属性和信任的RBAC模型研究[J].计算机工程与应用,2020,56(9):9.

【作者系郑州财经学院副教授。本文系2025年河南省重点研发与推广专项(科技攻关)“零信任赋能工业物联网访问控制关键技术研究”(编号:252102210186)】